Огромное количество серверов, которых насчитывается более 2000 с операционной системой Linux, были подвержены заражению опасным вирусным модулем Darkleech. Вирус представляет собой приложение НТТР для сервера Apache и устанавливает вредоносные iframe-части, а так же возможно JavaScript в сетевые пакеты во время передачи информации между хостингом и пользователем. Варианты проникновения неизвестны на данный момент. Но не волнуйтесь, аренда сервера в Москве абсолютно безопасна.

В связи с тем, что огромное количество разных дистрибутивов и софта используется на заражённых компьютерах, но есть, вероятность того, что злоумышленники используют неизвестную уязвимость панели управления Plesk и Cpanel. Присутствует мнение, о применении паролей доступных злоумышленникам после работы снифферов, которые находятся на заражённых клиентских машинах или же поиск паролей перебором. Есть ещё теория попадания базы паролей клиентов организации cPanel, что применяется службой поддержки, когда нужно удалённо произвести диагностику.

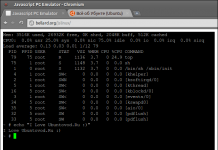

Удивительно, что в рядах жертв Apache есть серверы, работающие с крупными организациями, самые известные из них это Seagate и Los Angeles Time. Так как заражение происходит в виде модуля Apache, возникает трудность обнаружения угрозы. А происходит это так, заполненные контентом файлы не нарушаются и вредоносные вставки при транзитной подстановке осуществляются избирательно без повторения передачи заражённого кода пользователю, так же происходит игнорирование подсетей находящихся в системном журнале и фиксированных в поисковых системах. Все это ведёт к усложнению определения настоящего числа заражённых Darkleech серверов. Что б определить примерное количество заражённых серверов в организации Cisco анализировали HTTP-запросы на наблюдаемых системах. В периоде начиная с февраля, было обнаружено около 2000 заражённых хостов.

Если произвести примерный анализ что сервер обслуживает примерно около 10 сайтов, то можем посчитать что жертвами стали около 20 тысяч и более сайтов. С троянским модулем Apache происходит установка бекдор, полностью заменяющий демон sshd. Это даёт возможность удалённого доступа взломщикам, и сразу производить перехват и пересылку в промежутке ssh-сессий паролей. Рекомендуется администраторам заражённых машин полная замена всех паролей и переустановка системы.